فهرست مطالب این مقاله:

همون طوری که برای یک مغازه سنتی، امنیت و محافظت از مشتریان، کارمندان، کالاها و پول اهمیت زیادی داره، تامین امنیت یک وب سایت هم جزو مهمترین ملاحظات به حساب میاد. یک سایت ناامن در برابر طیف گسترده ای از تهدیدات آسیب پذیره و می شه گفت حتی می تونه بیشتر از یک فروشگاه فیزیکی ناامن باشه.

پروتکل TLS که به عنوان جانشین SSL معرفی شده، یکی از موثرترین ابزارهای محافظت از وب سایت ها به شمار میره. این پروتکل ها اونقدر رایج و پرکاربرد هستن که بعضی از مرورگرهای پیشتاز مثل گوگل کروم و فایرفاکس سایتی که از پروتکل HTTPS بهره نمی بره رو به عنوان یک سایت ناامن می شناسن و به کاربر معرفی می کنن.

با اینکه در مورد مزایای پروتکل های TLS و SSL بارها و بارها صحبت شده، اما معایب و مشکلاتی هم وجود داره. بنابراین، خیلی مهمه که وقتی با استفاده از این دو پروتکل وب سایت خودتون رو ایمن تر می کنین، از معایب اونها هم مطلع باشین.

در این مقاله با ماهیت و نحوه کار پروتکل TLS آشنا می شیم و علاوه بر بررسی مزایا و معایب اون، ویژگی هایی که ارائه میده رو با پروتکل قدیمی تر یعنی SSL مقایسه می کنیم.

پروتکل امنیتی لایه ی انتقال (TLS) چیست؟

TLS مخفف عبارت Transport Layer Security به معنی پروتکل امنیتی لایه ی انتقال، یک پروتکل رمزنگاری هستش که امنیت داده های ارسال شده بین اپلیکیشن های مختلف از طریق اینترنت رو فراهم می کنه. این پروتکل رو بیشتر از طریق مرورگرهایی که وبی که امکان مرور امن رو فراهم می کنن و به ویژه با نماد قفلی که در نوار آدرس وب سایت های امن وجود داره می شناسیم.

اما این پروتکل می تونه و بهتره در برنامه های کاربردی دیگه ای مثل ایمیل، انتقال فایل، کنفرانس ویدیویی یا صوتی، پیام رسانی فوری، انتقال صدا از طریق IP یا VoIP و همچنین سرویس های اینترنتی مثل DNS و NTTP هم استفاده بشه.

پروتکل امنیتی لابه انتقال بر اساس لایه های سوکت امن (SSL) که در ابتدا توسط شرکت Netscape Communications Corporation در سال 1994 برای ایمن سازی مرور وب سایت ها توسعه داده شد، تکامل پیدا کرده. SSL 1.0 هیچ وقت به صورت عمومی منتشر نشد؛ و SSL 2.0 به سرعت با SSL 3.0 که TLS بر پایه همین نسخه توسعه پیدا کرده، جایگزین شد.

Transport Layer Security برای اولین بار در سال 1999 در RFC 2246 به عنوان یک پروتکل مستقل از اپلیکیشن ها معرفی شد. با اینکه این پروتکل قابلیت به کارگیری مستقیم با SSL 3.0 رو نداشت، اما در صورت لزوم قابلیت سازگاری رو ارائه می کرد.

با این حال، SSL 3.0 حالا ناامن تلقی می شه و در ژوئن 2015 توسط RFC 7568 منسوخ و TLS 1.2 به عنوان جایگزین پیشنهادی اون معرفی شد. TLS 1.3 هم از دسامبر 2015 در حال توسعه هستش و پشتیبانی از الگوریتم هایی با امنیت پایین رو متوقف می کنه.

خوبه بدونین که پروتکل امنیتی لایه انتقال، داده ها رو در سیستم های نهایی ایمن نمی کنه. این پروتکل در واقع تحویل ایمن داده ها از طریق اینترنت رو تضمین می کنه و از افشای احتمالی و یا تحریف محتوا جلوگیری می کنه.

پروتکل امنیتی لایه انتقال معمولا در لایه ای بالاتر از TCP به منظور رمزگذاری پروتکل های لایه اپلیکیشن مثل HTTP، FTP، SMTP و IMAP پیاده سازی می شه. اما می شه از این پروتکل بر روی DCCP، UDP و SCTP هم استفاده کرد.

برای اطلاعات بیشتر راجبه چیستی و مزایای استفاده از پروتکل SSL به صفحه گواهی و “پروتکل SSL چیست و چرا باید از آن استفاده کنیم” ما مراجعه کنین

چرا پروتکل TLS اهمیت داره؟

در گذشته داده ها بدون رمزنگاری از طریق اینترنت منتقل می شدن و اگر هم رمزنگاری انجام می شد فقط روی بخشی از اطلاعات حساس مثل رمز عبور یا جزئیات پرداخت اعمال می شد.

اما در سال 1996، توسط RFC 1984 همزمان با رشد اینترنت، لزوم حفاظت از داده های خصوصی به رسمیت شناخته شد. در این دوره زمانی توانایی های استراق سمع کنندگان و مهاجمان بیشتر و فراگیرتر از اون چیزی که قبلا تصور می شد رشد کرد.

بنابراین، IAB در نوامبر 2014 بیانیه ای منتشر کرد و از طراحان پروتکل، توسعه دهندگان و اپراتورها خواست تا رمزگذاری رو برای ترافیک اینترنت عادی کنن. این یعنی ترافیک اینترنتی به صورت پیش فرض محرمانه شد.

بدون Transport Layer Security، اطلاعات حساس مثل مشخصات ورود به سیستم، جزئیات کارت اعتباری و جزئیات شخصی به راحتی توسط دیگران قابل جمع آوری هستش. اما علاوه بر این، افراد سودجو می تونن عادات مرور وب، مکاتبات ایمیل، چت های آنلاین و تماس های کنفرانس کاربران رو هم کنترل کنن.

با فعال کردن پشتیبانی کلاینت و اپلیکیشن های سرور از TLS، می تونیم مطمئن بشیم که داده های منتقل شده بین اونها با الگوریتم های امن رمزگذاری شده و توسط اشخاص دیگه قابل مشاهده نیست.

نسخه های جدید تمام مرورگرهای وب اصلی از TLS پشتیبانی می کنن و این موضوع به طور فزاینده در حال رایج شدن هستش. سرورهای وب حالا به طور پیش فرض از TLS پشتیبانی می کنن. اما استفاده از این پروتکل برای ایمیل و بعضی برنامه های کاربردی دیگه معمولا اجباری نیست و برخلاف مرورگرهای وب که سرنخ های بصری رو ارائه میدن، کاربران همیشه نمی تونن متوجه بشن که آیا در این برنامه ها اتصال اونها رمزگذاری شده یا نه.

بنابراین، توصیه می شه که همه مشتریان و سرورها روی استفاده از TLS در ارتباطات خودشون تاکید داشته باشن و ترجیحا از جدیدترین نسخه های TLS 1.2 و TLS 1.3 استفاده کنن.

پروتکل TLS چطور کار می کنه؟

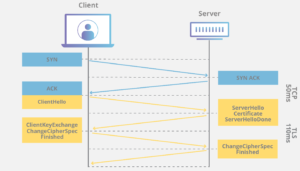

اتصال پروتکل امنیتی لایه انتقال با استفاده از دنباله ای به نام TLS Handshake آغاز می شه. وقتی که کاربر به وب سایتی مراجعه می کنه که از TLS استفاده می کنه، TLS Handshake بین دستگاه کاربر (که به عنوان دستگاه کلاینت هم شناخته می شه) و وب سرور آغاز می شه.

در طول TLS Handshake دستگاه کاربر و سرور وب کارهای زیر رو انجام میدن:

- مشخص کردن اینکه از کدوم نسخه TLS (1.3، 1.2، 1.0 یا غیره) استفاده می کنن

- تصمیم گیری در مورد اینکه از کدوم مجموعه رمز استفاده کنن

- هویت سرور رو با استفاده از گواهی TLS سرور تایید می کنن

- بعد از اتمام TLS Handshake، کلیدهای Session (تبادل اطلاعات) رو برای رمزگذاری پیام ها بین دستگاه و وب سرور ایجاد می کنه

TLS Handshake برای هر Session ارتباطات یک مجموعه رمز جدید رو ایجاد می کنه. مجموعه رمزگذاری مجموعه ای از الگوریتم هاست که جزئیاتی مثل کلیدهای رمزگذاری مشترک یا کلیدهای Session رو برای اون Session خاص مشخص می کنه.

به لطف فناوری موسوم به رمزنگاری کلید عمومی یا PKC، TLS می تونه کلیدهای Session منطبق رو روی یک کانال رمزگذاری نشده تنظیم کنه.

Handshake همچنین احراز هویت رو انجام میده که معمولا شامل اثبات هویت سرور به کلاینت هستش. این کار با استفاده از کلیدهای عمومی انجام می شه. کلیدهای عمومی، کلیدهای رمزگذاری هستن که از رمزگذاری یک طرفه استفاده می کنن. این یعنی هر کسی که کلید عمومی رو در اختیار داره می تونه برای اطمینان از صحت داده های رمزگذاری شده با کلید خصوصی سرور، اونها رو از حالت رمزگذاری خارج کنه؛ اما فقط فرستنده اصلی می تونه داده ها رو با کلید خصوصی رمزگذاری کنه. کلید عمومی سرور بخشی از گواهی TLS سرور هستش.

وقتی که داده ها رمزگذاری و احراز هویت شدن، بعدش با یک کد احراز هویت پیام یا MAC امضا می شن. سپس گیرنده می تونه MAC رو برای اطمینان از صحت داده ها تایید کنه. در واقع این یک نوع پوشش ضد دستکاری هستش که روی داده ها کشیده می شه. اینطوری مصرف کننده می دونه که هیچ کس داده ها رو دستکاری نکرده.

این پروتکل از ترکیبی از رمزنگاری متقارن و نامتقارن استفاده می کنه، چون در هنگام انتقال ایمن داده ها، توازن خوبی بین عملکرد و امنیت ایجاد می شه.

با رمزنگاری متقارن، داده ها با یک کلید مخفی که برای فرستنده و گیرنده شناخته شده، رمزگذاری و رمزگشایی می شه. این رمزگذاری معمولا 128 بیتی هستش اما ترجیحا بهتره 256 بیتی انجام بشه. در واقع در حال حاضر هر نوع رمزگذاری با طول کمتر از 80 بیت ناامن به حساب میاد.

رمزنگاری متقارن از نظر محاسبات کارآمد هستش، اما داشتن یک کلید مخفی مشترک به این معنیه که باید به شیوه ای امن به به اشتراک گذاشته بشه.

رمزنگاری نامتقارن از «جفت کلیدها» استفاده می کنه که شامل کلیدهای عمومی و خصوصی می شه. کلید عمومی از نظر ریاضی با کلید خصوصی مرتبط هستش اما با توجه به طول کلیدها، استخراج کلید خصوصی از کلید عمومی از نظر محاسباتی عملی نیست.

اینطوری فرستنده برای رمزگذاری داده هایی که قراره برای گیرنده ارسال بشه از کلید عمومی گیرنده استفاده می کنه؛ اما این داده ها فقط با کلید خصوصی گیرنده قابل رمزگشایی هستن.

مزیت رمزنگاری نامتقارن اینه که فرآیند به اشتراک گذاری کلیدهای رمزگذاری نباید ایمن باشه؛ اما رابطه ریاضی بین کلیدهای عمومی و خصصی به این معنیه که نسبت به حالت متقارن، اندازه کلیدها باید خیلی بزرگتر باشن.

در واقع حداقل طول کلید توصیه شده 1024 بیته و ترجیحا باید از طول 2048 بیتی استفاده کرد. اما این مقدار از نظر محاسباتی تا هزار برابر بیشتر از کلیدهای متقارن با قدرت معادل (مثلا یک کلید نامتقارن 2048 بیتی تقریبا معادل یک کلید متقارن 112 بیتی هستش) و رمزگذاری نامتقارن رو برای خیلی اهداف به یک شیوه کند تبدیل می کنه.

به همین دلیل، TLS برای تولید و تبادل ایمن یک کلید Session از رمزنگاری نامتقارن استفاده می کنه. سپس از کلید Session برای رمزگذاری داده های ارسال شده توسط یک طرف و برای رمزگشایی داده های دریافتی توسط طرف دیگه استفاده می شه. پس از پایان Session، کلید Session کنار گذاشته می شه.

تفاوت های اصلی TLS 1.2 در مقابل TLS 1.3

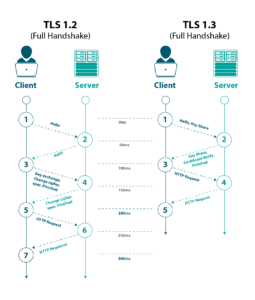

TLS 1.3 چند پیشرفت مختلف رو نسبت به نسخه های قبلی ارائه میده که مهم ترین اونها TLS Handshake سریع تر و مجموعه های رمزی ساده تر و امن تر هستش. مبادله کلیدها با زمان تاخیر چرخشی صفر (0-RTT) باعث می شه تا TLS Handshake ساده تر بشه. این تغییرات در کنار هم عملکرد بهتر و امنیت قوی تری رو ارائه میدن.

– TLS Handshake سریع تر

رمزگذاری Transport Layer Security و رمزگشایی SSL به قدرت پردازنده نیاز دارن و به تاخیر اضافی رو به ارتباطات شبکه تحمیل می کنن که تا حدودی باعث کاهش عملکرد می شه. Handshake اولیه در پروتکل TLS 1.2، با یک متن واضح انجام می شد، این یعنی حتی در این پروتکل هم به رمزگذاری و رمزگشایی نیاز بود. با توجه به اینکه یک Handshake معمولی شامل 5 تا 7 بسته داده هستش که بین کلاینت و سرور رد و بدل می شه، فشار کاری قابل توجهی رو به اتصال اضافه می کنه.

در نسخه 1.3، رمزگذاری گواهی سرور به طور پیش فرض پذیرفته شد؛ این موضوع انجام یک TLS Handshake رو با 0 تا 3 بسته داده فراهم می کرد. اینطوری فشار سربار کاهش پیدا می کرد یا به طور کامل حذف می شد و امکان اتصال سریع تر و پاسخگوتر فراهم شد.

– مجموعه های رمزی ساده تر و قوی تر

نسخه 1.3 علاوه بر کاهش تعداد بسته هایی که در طول TLS Handshake رد و بدل می شن، اندازه مجموعه های رمزی مورد استفاده برای رمزگذاری رو هم کاهش داد. در TLS 1.2 و نسخه های قدیمی تر، استفاده از مرزهایی با ضعف رمزنگاری، آسیب پذیری های امنیتی بالقوه ای رو ایجاد کرده بود.

TLS 1.3 فقط از الگوریتم هایی پشتیبانی می کنه که در حال حاضر هیچ آسیب پذیری شناخته شده ای ندارن. این به روزرسانی این پروتکل همچنین توانایی انجام مذاکره مجدد رو حذف کرده؛ در مذاکره مجدد یک کلاینت و سروری که با یک اتصال TLS به هم متصل شدن امکان بررسی پارامترهای جدید رو دارن تا کلیدهای جدیدی رو تولید کنن. این قابلیت می تونه خطر رو افزایش بده.

– زمان تاخیر چرخشی صفر

مثل SSL، پروتکل TLS هم برای ایجاد یک Session امن به مبادلات کلیدی متکی هستش. در نسخه های قبلی، کلیدها رو می شد با استفاده از یکی از دو مکانسیم «کلید استاتیک RSA» یا «کلید Diffie–Hellman» مبادله کرد.

در TLS 1.3، کلید RSA به همراه تمامی مبادلات کلیدهای استاتیک (غیر PFS) حذف و کلیدهای زودگذر Diffie–Hellman حفظ شده. این به روزرسانی خطر امنیتی ناشی از یک کلید استاتیک، که در صورت دسترسی غیرقانونی می تونه امنیت کلی رو به خطر بندازه رو از بین برده. همچنین استفاده انحصاری از Diffie–Hellman به تسهیل ارسال داده های تصادفی و ورودی های مورد نیاز برای تولید کلید، کمک کرده.

با حذف کلی رفت و برگشت موقع Handshake، صرفه جویی قابل توجهی در زمان و بهبود عملکرد کلی سایت شاهد هستیم. علاوه بر این، موقع دسترسی به سایتی که قبلا بازدید شده، یک کلاینت می تونه با استفاده از کلیدهای اشتراک گذاری شده از Session قبلی (PSK)، داده ها رو با اولین پیام به سرور ارسال کنه. به همین دلیل زمان تاخیر چرخشی در TLS 1.3 صفر هستش.

پروتکل TLS چه مزایایی داره؟

1. یکپارچگی داده ها

نوع گواهی که بین گره ها مبادله می شه توسط این پروتکل مشخص می شه. بنابراین، Transport Layer Security تضمین می کنه که هیچ کدوم از داده هایی که در حال انتقال هستن در مسیر خودشون گم نشن و به سلامت به مقصد می رسن.

2. قابل اعتماد

هر زمان که سایتی توسط پروتکل امنیتی لایه انتقال ایمن بشه، می تونیم اون وب سایت رو قابل اعتماد در نظر گرفت. این موضوع به ویژه برای خرده فروشان و وب سایت های تجاری صادق هستش. وقتی که مشتریان متوجه نماد قفل سبز رنگ می شن، می تونن به اندازه کافی برای انجام تراکنش ها مطمئن باشن.

3. امنیت

TLS به عنوان یک راه حل امن برای انتقال داده ها در وب در نظر گرفته می شه. برخلاف SSL که از احراز هویت پیام کلیدی یا KMA استفاده می کنه، این پروتکل از یک روش رمزنگاری به نام HMAC (کد احراز هویت کی-مَشینگ) استفاده می کنه. این روش تضمین می کنه که در حین انتقال از طریق اینترنت نمی شه رکورد رو دستکاری کرد.

4. پیشگیری از بدافزار

بعضی از مزاحمان می تونن بدافزارهایی رو ایجاد کنن که ارتباط بین مرورگر وب و کلاینت رو مختل کنه. مزاحمان از این طریق می تونن اطلاعات محرمانه مثل جزئیات کارت اعتباری و جزئیات ورود کاربر رو جمع آوری کنن. با استفاده از TLS می شه از این نوع حملات جلوگیری کرد. بنابراین، اطلاعات از طریق شبکه به بیرون درز نمی کنه.

5. کنترل ذره ای

TLS سیستم هشدار واکنشی و پیشرفته تری رو ارائه میده. هر زمان که در طول Session و درون اسناد مشکلی وجود داشته باشه، این سیستم بلافاصله به کاربران هشدار میده. به همین دلیل، کاربران می تونن با استفاده از پروتکل TLS از کنترل ذره ای یا Granular Control بهره ببرن.

نرم افزار مانیتورینگ شبکه بینا

معایب پروتکل TLS چیه؟

1. تاخیر بالا

در مقایسه با خیلی از روش های رمزگذاری امن دیگه، TLS تاخیر بالاتری رو ارائه میده. هر وقتی که از TLS استفاده بشه، تاخیر اضافی به ترافیک سایت اضافه می شه.

2. حملات MitM

با اینکه TLS عموما امن در نظر گرفته می شه، اما بعضی از نسخه های TLS هنوز در برابر حملات MitM آسیب پذیر هستن. این حملات سایبری یک تهدید جدی برای امنیت آنلاین به حساب میان، چون این امکان رو به مهاجم میدن تا اطلاعات شخصی حساس مثل مشخصات ورود، جزئیات حساب یا شماره کارت اعتباری رو به صورت بی درنگ ثبت و دستکاری کنن.

علاوه بر این، سایر اشکال حملات سایبری مثل POOfle، SLOTH و DROWN هم در بعضی از نسخه های TLS اتفاق میفته.

3. پشتیبانی از پلتفرم

با اینکه آخرین نسخه های TLS از خیلی از پلتفرم ها پشتیبانی می کنن، بعضی از نسخه ها مثل TLS 1.3 ممکنه فقط از تعداد کمی از پلتفرم ها پشتیبانی کنن. حتی مایکروسافت، به عنوان محبوب ترین ارائه دهنده سیستم عامل در جهان، در فرآیند پیاده سازی با مشکل مواجه می شه.

4. هزینه پیاده سازی

پیاده سازی گواهینامه TLS رایگان نیست و هزینه هایی رو شامل می شه. اما به دلیل رقابت در صنعت TLS، هزینه گواهینامه TLS به طور محسوسی کاهش پیدا کرده. مبلغی که باید پرداخت بشه به تعداد دامنه ها و زیردامنه ها بستگی داره. علاوه بر این، هزینه پرداختی به فرآیند تایید هویت هم بستگی داره.

5. پیچیدگی شبکه

پیچیدگی در معماری شبکه یکی دیگه از معایب عمده گواهی TLS هستش. در این مورد توپولوژی شبکه هم می تونه به طور خودکار پیچیده بشه که کار رو سخت تر می کنه. برای رسیدگی به این موضوع حتما باید متخصص شبکه مناسبی استخدام بشه.

6. کاهش سرعت

پروتکل TLS زمان بارگذاری صفحات وب در مرورگر رو افزایش میده. وقتی که یک مرورگر برای اولین بار به یک وب سرور امن Transport Layer Security متصل می شه، یک Session امن توسط کامپیوتر مشتری و وب سرور شروع می شه.

این فرآیند مقدماتی شامل یک روش Handshake رفت و برگشتی هستش که در نهایت به یک اتصال امن منجر می شه. با برقراری ارتباط هم کامپیوتر سرویس گیرنده و هم وب سرور باید اطلاعات رو قبل از اینکه در دو طرف ارتباط قابل خوندن باشه، رمزگذاری و رمزگشایی کنن.

البته این کاهش سرعت نسبتا کمه؛ به خصوص اگر وب سرور و کامپیوتر کلاینت سرعت پردازش بالایی داشته باشن و سایت ترافیک زیادی نداشته باشه و اتصال اینترنتی سریع باشه، این کاهش سرعت محسوس نیست.

پروتکل TLS با SSL چه تفاوتی داره؟

علیرغم شباهت های متعددی که بین این دو پروتکل وجود داره، تفاوت های مهمی هم هست که خوبه در مورد اونها بدونین. در این بخش به تفاوت های اصلی بین دو پروتکل TLS و SSL اشاره می کنیم.

– احراز هویت پیام

تفاوت اصلی بین SSL و TLS در احراز هویت پیام هستش. SSL از کدهای احراز هویت پیام (MAC) استفاده می کنه تا مطمئن بشه که پیام ها در طول انتقال دستکاری نمی شن. TLS از MACها برای محافظت استفاده نمی کنه، اما در عوض برای جلوگیری از دستکاری به ابزارهای دیگه ای مثل رمزگذاری متکی هستش.

– پروتکل رکورد

پروتکل رکورد نحوه انتقال داده ها از طریق یک کانال ارتباطی امن هم در TLS و هم در SSL وجود داره؛ اما در عین حال تفاوت هایی با هم دارن. در Transport Layer Security در هر بسته فقط یک رکورد حمل می شه، این در حالیه که در SSL ممکنه چندین رکورد در هر بسته حمل بشه. البته این موضوع به ندرت اتفاق میفته.

علاوه بر این، بعضی از ویژگی ها در پروتکل رکورد TLS در SSL قرار نگرفته که از جمله می شه به گزینه های فشرده سازی و Padding اشاره کرد.

– مجموعه های رمز

پروتکل امنیتی لایه انتقال از مجموعه های رمزگذاری مختلف پشتیبانی می کنه. این مجموعه ها الگوریتم هایی هستن که برای رمزگذاری و رمزگشایی استفاده می شن. شناخته شده ترین مجموعه رمز، مبادله کلید زودگذر یا Diffie-Hellman هستش که بر اساس منحنی های بیضوی هستن و با فراهم کردن PFS می تونن با کلیدهایی با طول دلخواه استفاده بشن.

چند مجموعه رمز دیگه هم از PFS پشتیبانی می کنن اما معمولا کمتر از اونها استفاده می شه. SSL فقط از یک مجموعه رمز با PFS پشتیبانی می کنه که از یک کلید 1024 بیتی RSA استفاده می کنه.

– پیام های هشدار

پروتکل SSL برای اطلاع رسانی به کلاینت یا سرور در مورد یک خطای خاص در حین رابط، از پیام های هشدار استفاده می کنه. اما در پروتکل TLS هیچ مکانیزم معادلی وجود نداره.

جمع بندی

در دنیای مدرن تکنولوژی، کسب و کارها و سازمان بیشتر به امنیت فکر می کنن. داده هایی که در هر لحظه از طریق اینترنت به اشتراک گذاشته می شن، فرصت مناسبی رو برای حمله هکرها و دسترسی غیرمجاز فراهم می کنن. برای این منظور پروتکل های امنیتی معرفی شدن و امروزه به طور گسترده استفاده می شن.

دو گواهینامه TLS و SSL عملکرد یکسانی رو برای رمزگذاری جریان داده ارائه میدن. TLS در واقع نسخه بهبود یافته و امن تر SSL به حساب میاد. با این حال، گواهینامه های SSL، که به طور گسترده ای به صورت آنلاین در دسترس هستن، همون عملکرد محافظتی رو برای وب سایت شما به ارمغان میارن.

در واقع هر دو گواهینامه، نوار آدرس HTTPS رو ارائه میدن که به عنوان یک ویژگی مهم و متمایزکننده امنیت آنلاین شناخته می شه.

سوالات متداول

پروتکل امنیتی لایه ی انتقال (TLS) چیست؟

TLS مخفف عبارت Transport Layer Security به معنی پروتکل امنیتی لایه ی انتقال، یک پروتکل رمزنگاری هستش که امنیت داده های ارسال شده بین اپلیکیشن های مختلف از طریق اینترنت رو فراهم می کنه. این پروتکل رو بیشتر از طریق مرورگرهایی که وبی که امکان مرور امن رو فراهم می کنن و به ویژه با نماد قفلی که در نوار آدرس وب سایت های امن وجود داره می شناسیم.

مزایای پروتکل TLS چیست؟

1. یکپارچگی داده ها 2. قابل اعتماد 3. امنیت 4. پیشگیری از بدافزار 5. کنترل ذره ای

8 دیدگاه دربارهٔ «پروتکل TLS چیست؟ چگونه کار میکند و چه تفاوتی با SSL دارد؟»

این یک مقاله خوبی درباره TLS یا همان Transport Layer Securityهه . TLS پروتکل امنیتیه که برای ایجاد ارتباطات امن بین دو نقطه بکار میره و به جای SSL استفاده میشه. از طریق رمزگذاری و اعتبارسنجی ، TLS اطلاعات انتقال یافته بین دو نقطه رو محافظت میکنه . بنابراین ، هر کسی که میخواهد درباره امنیت شبکه و چگونگی محافظت از داده ها در ارتباطات مجازی اطلاعات بیشتری دریافت کنه ، این مقاله رو پیشنهاد میکنم . ممنونم ازتون

سلام وقتتون بخیر بله کاملا درست میفرمایید

ممنونم از ثبت نظرتون

خیلی مقاله خوبی بود من کلا نمیدونستم پروتکل TLS چیه و چجوری کار میکنه شما به زبان ساده و کامل توضیح دادین

ممنونم ازتون

سلام وقتتون بخیر باشه

خیلی خوشحالیم که تونستیم تی ال اس رو به شما یاد بدیم

خواهش میکنم ممنون از شما بابت ثبت نظرتون

مقالتون در مورد TLS بسیار جامع و قابل فهم بود. با خوندنش، به خوبی با مفاهیم امنیتی مرتبط با ارتباطات شبکه ای آشنا شدم، در کل، مقاله شما یک منبع عالی برای هر کسی است که به دنبال اطلاعات عمومی در مورد TLS و امنیت شبکه هاست. از شما بابت ارائه این مقاله مفید، سپاسگزارم.

سلام وقتتون بخیر باشه

خواهش میکنم امیدواریم که کمکتون کرده باشیم

ممنونم از ثبت نظرتون

سلام یه سوال TLS با HTTPS چه ارتباطی داره؟

سلام وقتتون بخیر باشه

HTTPS (Hypertext Transfer Protocol Secure) یک پروتکل امنیتی برای انتقال دادههای وب هستش و از TLS برای ایجاد ارتباط امن بین مرورگر و سرور استفاده میکنه. به عبارت دیگر، HTTPS یک لایه بالاتر از TLS هستش که برای محافظت از اطلاعات در ارتباطات وب استفاده میشه.